TOR网络的基本原理

TOR网络的核心原理是通过多层加密和分布式节点来实现匿名通信。当用户通过TOR网络访问互联网时,其数据会被封装在多层加密的“洋葱”中,经过多个中继节点的转发,最终到达目的地。每个中继节点只能解密一层加密,因此无法得知数据的原始来源和最终目的地,从而保护了用户的隐私。

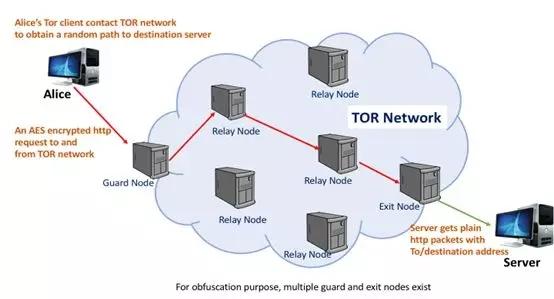

TOR网络的工作流程

1. 用户启动TOR客户端

用户需要启动TOR客户端,该客户端会连接到TOR网络中的目录服务器,获取当前可用的中继节点列表。目录服务器是TOR网络的重要组成部分,负责维护和更新中继节点的信息。

2. 建立加密路径

TOR客户端会随机选择三个中继节点,建立一条加密路径。这三个节点分别是入口节点、中间节点和出口节点。入口节点负责接收用户的数据并进行第一层加密,中间节点负责进一步加密和转发,出口节点则负责将数据发送到最终目的地。

3. 数据加密和转发

用户的数据在发送之前会被多层加密,形成“洋葱”结构。每个中继节点只能解密一层加密,因此无法得知数据的完整路径和内容。数据经过多个中继节点的转发,最终到达目的地,整个过程对用户来说是透明的。

TOR网络的优势

1. 高度匿名性

TOR网络通过多层加密和分布式节点,有效地隐藏了用户的真实IP地址和通信内容,使其在互联网上的活动难以被追踪。这种高度匿名性使得TOR网络成为保护隐私和自由表达的重要工具。

2. 抗审查性

由于TOR网络的分布式特性,任何单一节点都无法控制整个网络,因此难以进行网络审查和封锁。这使得TOR网络在对抗网络审查和封锁方面具有显著优势,尤其在一些网络自由受限的地区。

3. 安全性

TOR网络的多层加密机制确保了数据在传输过程中的安全性,即使某个中继节点被攻击或控制,也无法获取完整的通信内容。这种安全性使得TOR网络在处理敏感信息和保护隐私方面具有很高的可靠性。

TOR网络的应用场景

1. 隐私保护

TOR网络广泛应用于隐私保护领域,用户可以通过TOR网络匿名访问互联网,防止个人隐私信息被泄露或追踪。尤其是在进行敏感操作或访问受限内容时,TOR网络能够提供有效的保护。

2. 新闻自由

新闻记者和自由撰稿人可以通过TOR网络匿名发布和获取信息,避免受到审查和迫害。TOR网络为新闻自由提供了重要的技术支持,使得信息能够自由流通,不受外界干扰。

3. 网络安全研究

网络安全研究人员可以使用TOR网络进行匿名研究和测试,避免暴露自己的真实身份和位置。TOR网络为网络安全研究提供了一个安全的环境,使得研究人员能够更加专注于技术本身,而不必担心隐私泄露的风险。

TOR网络通过多层加密和分布式节点,实现了高度匿名和安全的网络通信。其广泛应用于隐私保护、新闻自由和网络安全研究等领域,为用户提供了强大的隐私保护工具。随着互联网隐私问题的日益突出,TOR网络的重要性将愈发凸显。

常见问题解答

1. TOR网络是否完全匿名?

虽然TOR网络提供了高度的匿名性,但并非完全匿名。在某些情况下,如出口节点被恶意控制,用户的通信内容仍可能被泄露。因此,在使用TOR网络时,仍需注意安全措施,如使用HTTPS协议等。

2. TOR网络是否合法?

TOR网络本身是合法的,其设计和初衷是为了保护隐私和自由表达。由于其匿名性,TOR网络也可能被用于非法活动。因此,在使用TOR网络时,应遵守相关法律法规,避免从事非法行为。

3. TOR网络是否会影响网速?

由于TOR网络的数据需要通过多个中继节点进行转发,因此可能会对网速产生一定影响。具体影响程度取决于所选节点的数量和位置,以及网络的整体负载情况。一般TOR网络的速度相对较慢,但这是为了保护隐私而做出的必要牺牲。