网络零信任架构的基本概念

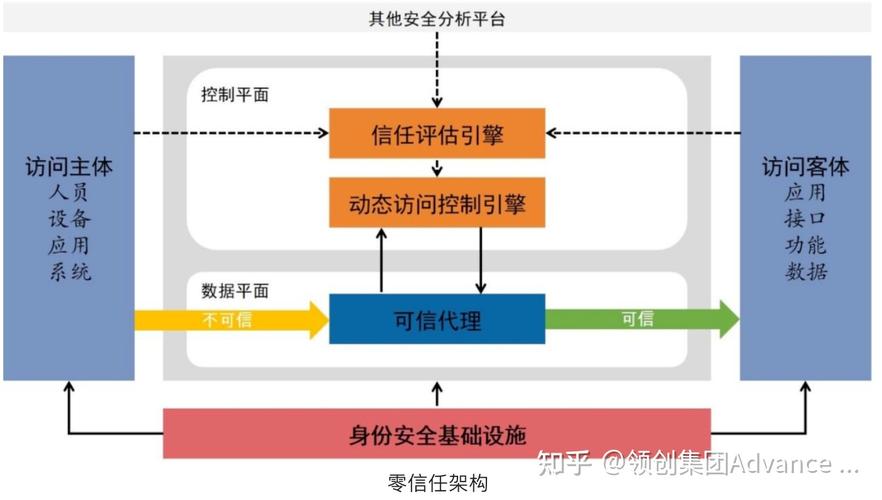

网络零信任架构(Zero Trust Architecture,ZTA)是一种网络安全模型,其核心理念是“永不信任,始终验证”。与传统的网络安全模型不同,零信任架构不再依赖于内外网的边界防御,而是假设网络中的每个用户、设备和应用程序都可能是潜在的威胁。因此,无论用户或设备位于网络内部还是外部,都需要经过严格的身份验证和授权才能访问资源。

零信任架构的核心原则

零信任架构的设计基于以下几个核心原则:

网络零信任架构的核心组件

要成功实施网络零信任架构,必须了解其核心组件及其功能。以下是零信任架构的关键组成部分:

身份和访问管理(IAM)

身份和访问管理是零信任架构的基础。IAM系统负责验证用户和设备的身份,并根据其角色和权限授予访问权限。多因素认证(MFA)是IAM的重要组成部分,可以显著提高身份验证的安全性。

网络分段和微分段

网络分段和微分段是零信任架构的关键策略。通过将网络划分为多个小型安全区域,可以有效限制威胁的横向移动。每个安全区域都有独立的访问控制策略,确保只有经过授权的用户和设备才能访问。

安全信息和事件管理(SIEM)

SIEM系统用于收集和分析网络中的安全事件和日志数据。通过实时监控和警报,SIEM可以帮助安全团队快速检测和响应潜在的安全威胁。

终端安全

终端安全是零信任架构的重要组成部分。所有连接到网络的设备都需要安装和更新防病毒软件、防火墙和其他安全工具。设备健康状况的持续监控也是确保终端安全的关键。

网络零信任架构的实施步骤

实施网络零信任架构需要系统化的规划和执行。以下是实施零信任架构的关键步骤:

评估现有网络环境

在实施零信任架构之前,需要对现有的网络环境进行全面评估。了解当前的网络拓扑、安全策略和潜在威胁,可以帮助制定更有效的零信任策略。

制定零信任策略

根据评估结果,制定适合组织的零信任策略。明确哪些资源需要保护,哪些用户和设备需要访问这些资源,以及如何进行身份验证和授权。

部署核心组件

根据制定的策略,逐步部署零信任架构的核心组件,如IAM系统、网络分段、SIEM系统和终端安全工具。确保每个组件都能有效协同工作,提供全面的安全保障。

持续监控和优化

零信任架构的实施不是一次性的任务,而是需要持续监控和优化的过程。定期审查安全策略和组件,及时更新和调整,以应对不断变化的威胁环境。

网络零信任架构设计是一种先进的安全策略,通过“永不信任,始终验证”的原则,可以有效提升网络的安全性。通过了解零信任架构的基本概念、核心组件和实施步骤,企业和组织可以更好地应对日益复杂的网络安全挑战。希望本文能为您提供有价值的参考,帮助您构建一个安全可靠的网络环境。

常见问题解答

什么是网络零信任架构?

网络零信任架构是一种网络安全模型,其核心理念是“永不信任,始终验证”。它假设网络中的每个用户、设备和应用程序都可能是潜在的威胁,因此需要经过严格的身份验证和授权才能访问资源。

零信任架构的核心原则有哪些?

零信任架构的核心原则包括最小权限原则、持续验证、微分段和数据加密。这些原则共同作用,确保网络资源的安全性。

如何实施网络零信任架构?

实施网络零信任架构的步骤包括评估现有网络环境、制定零信任策略、部署核心组件以及持续监控和优化。系统化的规划和执行是成功实施零信任架构的关键。