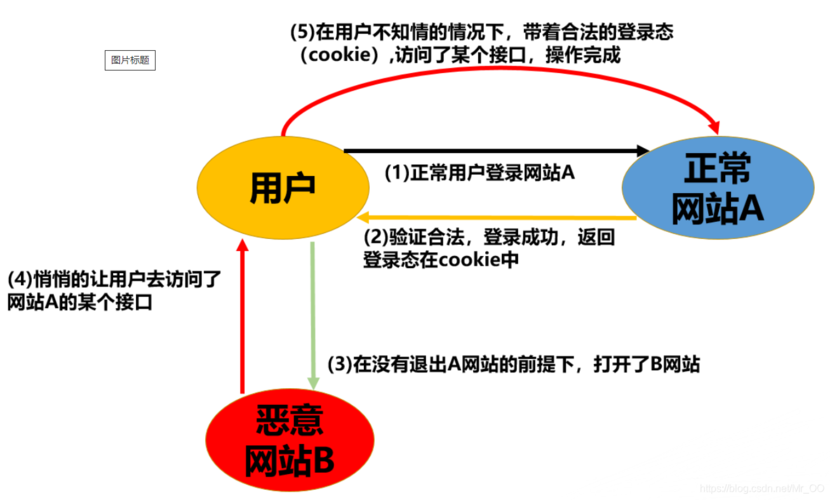

CSRF攻击的原理与危害

CSRF攻击(Cross-Site Request Forgery)是一种利用用户已登录的身份,在用户不知情的情况下,向目标网站发送恶意请求的攻击方式。攻击者通过诱导用户点击恶意链接或访问恶意网站,利用用户的登录状态,伪装成用户发起请求,从而执行非法操作,如修改账户信息、转账、删除数据等。

CSRF攻击的危害

CSRF攻击的危害主要体现在以下几个方面:

优化CSRF防护的技术手段

1. 使用CSRF Token

CSRF Token是一种常见的CSRF防护手段。其原理是在每个表单或请求中添加一个随机生成的Token,并在服务器端验证该Token的有效性。由于攻击者无法获取到该Token,因此无法伪造请求。具体实现步骤如下:

2. 验证Referer头

Referer头是HTTP请求中的一个字段,用于指示请求的来源页面。通过验证Referer头,可以判断请求是否来自合法的页面。如果Referer头不存在或与预期不符,则拒绝该请求。需要注意的是,Referer头可能被篡改或缺失,因此该方法不能单独作为CSRF防护手段,但可以作为辅助手段使用。

3. 使用SameSite Cookie属性

SameSite是Cookie的一个属性,用于控制Cookie在跨站请求中的发送行为。通过将Cookie的SameSite属性设置为Strict或Lax,可以限制Cookie在跨站请求中的发送,从而有效防止CSRF攻击。具体设置如下:

4. 使用双重认证

双重认证(2FA)是一种增强账户安全性的手段,通过在登录或关键操作时,要求用户输入额外的验证信息(如短信验证码、邮件验证码等),可以有效防止CSRF攻击。即使攻击者获取了用户的登录状态,也无法通过双重认证的验证,从而无法执行非法操作。

常见问题解答

1. 什么是CSRF攻击?

CSRF攻击是一种利用用户已登录的身份,在用户不知情的情况下,向目标网站发送恶意请求的攻击方式。

2. 如何防止CSRF攻击?

防止CSRF攻击的常见方法包括使用CSRF Token、验证Referer头、设置SameSite Cookie属性以及使用双重认证等。

3. CSRF Token是如何工作的?

CSRF Token是一种随机生成的字符串,嵌入在表单或请求中,服务器通过验证该Token的有效性来判断请求是否合法。

4. SameSite Cookie属性对CSRF防护有何帮助?

SameSite Cookie属性可以限制Cookie在跨站请求中的发送,从而有效防止CSRF攻击。

优化网站CSRF防护是提升网站安全性的重要步骤。通过使用CSRF Token、验证Referer头、设置SameSite Cookie属性以及使用双重认证等技术手段,可以有效防止CSRF攻击,保护用户数据和隐私。在实际应用中,建议结合多种防护手段,构建多层次的安全防护体系,确保网站的安全运行。