XSS攻击的基本原理

XSS(Cross-Site Scripting)跨站脚本攻击是一种将恶意脚本注入到其他用户浏览的网页中的攻击方式。攻击者利用网站对用户输入过滤不严的漏洞,将恶意代码注入到网页中,当其他用户访问该页面时,恶意代码就会在用户的浏览器中执行。

XSS攻击的危害

XSS攻击可以造成严重的后果,包括窃取用户cookie、会话劫持、钓鱼攻击、键盘记录、网站篡改等。攻击者可以利用XSS漏洞获取用户的敏感信息,甚至完全控制用户的账户。对于企业网站XSS攻击可能导致数据泄露、声誉损失和法律责任。

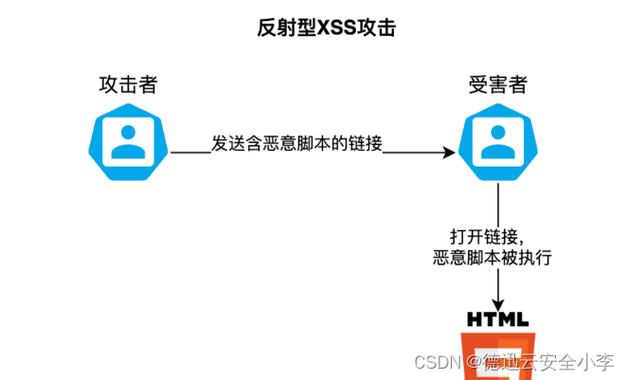

XSS攻击的类型

XSS攻击主要分为三种类型:反射型XSS、存储型XSS和DOM型XSS。反射型XSS是最常见的类型,恶意脚本通过URL参数等方式注入,服务器将恶意代码反射回用户浏览器执行。存储型XSS更为危险,恶意代码被永久存储在服务器上,影响所有访问受影响页面的用户。DOM型XSS则完全在客户端发生,不涉及服务器端。

XSS防护的基本原则

有效的XSS防护需要遵循"不信任任何用户输入"的原则。所有来自用户的数据都应该被视为不可信的,必须经过严格的验证和过滤才能使用。XSS防护的核心思想是:在正确的地方使用正确的编码。

输入验证

输入验证是XSS防护的第一道防线。应该对所有用户输入进行严格验证,包括表单数据、URL参数、HTTP头等。验证应包括数据类型、长度、格式和范围检查。白名单验证比黑名单更有效,只允许已知安全的字符和格式通过。

输出编码

输出编码是XSS防护的关键措施。在将用户提供的数据输出到HTML页面时,必须根据上下文进行适当的编码。HTML实体编码是最常用的方法,将特殊字符转换为对应的HTML实体。对于不同的输出上下文(HTML、JavaScript、CSS、URL等),需要使用不同的编码方法。

高级XSS防护技术

除了基本的输入验证和输出编码外,还可以采用更高级的技术来增强XSS防护。

内容安全策略(CSP)

内容安全策略(Content Security Policy)是一种强大的安全机制,可以显著减少XSS攻击的风险。CSP通过定义哪些外部资源可以被加载和执行来限制恶意脚本的运行。可以配置CSP只允许来自特定域名的脚本执行,或者完全禁用内联JavaScript。

HttpOnly和Secure标志

为cookie设置HttpOnly标志可以防止JavaScript通过document.cookie访问cookie,从而降低XSS攻击窃取会话cookie的风险。Secure标志确保cookie只通过HTTPS传输,防止中间人攻击。

X-XSS-Protection头

虽然现代浏览器正在逐步移除内置的XSS过滤器,但设置X-XSS-Protection头仍然可以为旧版浏览器提供一定保护。建议的配置是"X-XSS-Protection: 1; mode=block",这会在检测到XSS攻击时阻止页面加载。

XSS防护最佳实践

实施全面的XSS防护需要结合多种技术和最佳实践。

XSS防护是一个持续的过程,需要开发人员、安全团队和管理层的共同努力。通过实施全面的防护措施和最佳实践,可以显著降低XSS攻击的风险,保护用户数据和网站安全。

常见问题解答

1. 如何检测网站是否存在XSS漏洞?

可以通过自动化扫描工具(如OWASP ZAP、Burp Suite)或手动测试来检测XSS漏洞。测试方法包括在各种输入字段中尝试注入脚本代码,观察是否会被执行。也可以查看源代码,检查是否有未经过滤或编码的用户输入直接输出到页面。

2. 内容安全策略(CSP)真的能防止XSS攻击吗?

CSP可以显著减少XSS攻击的风险,但不是万能的。正确配置的CSP可以阻止大多数XSS攻击,特别是内联脚本和外部恶意脚本的执行。但CSP不能替代输入验证和输出编码,应该作为深度防御策略的一部分使用。

3. 为什么输出编码比输入过滤更重要?

输出编码比输入过滤更重要,因为:1) 输入过滤可能会破坏合法的用户数据;2) 数据可能在多个地方使用,每个地方的上下文不同;3) 输出编码针对特定的输出上下文,可以更精确地防止XSS。最佳实践是同时使用输入验证和输出编码。

4. 如何防止DOM型XSS攻击?

防止DOM型XSS需要:1) 避免使用不安全的JavaScript方法如innerHTML、document.write等;2) 对动态插入DOM的内容进行编码;3) 使用textContent代替innerHTML;4) 避免将用户输入直接传递给eval()或setTimeout等函数;5) 实施严格的CSP策略。