零信任架构的基本原理

零信任架构的核心思想是"默认不信任",即无论访问请求来自网络内部还是外部,都需要经过严格的身份验证和授权。这一理念最早由Forrester Research的分析师John Kindervag在2010年提出,旨在解决传统边界防御模型的固有缺陷。

零信任架构与传统安全模型的区别

传统的网络安全模型通常采用"信任但验证"的方式,一旦用户或设备通过了网络边界的验证,就会获得广泛的内部访问权限。而零信任架构则完全颠覆了这一理念,要求对每个访问请求进行细粒度的验证和授权,无论其来源如何。

零信任架构的核心原则

零信任架构建立在几个关键原则之上:1) 所有资源访问都必须经过认证和授权;2) 采用最小权限原则,只授予必要的访问权限;3) 假设网络已经被入侵,因此需要持续监控和评估所有活动;4) 基于多因素认证(MFA)和动态访问控制策略。

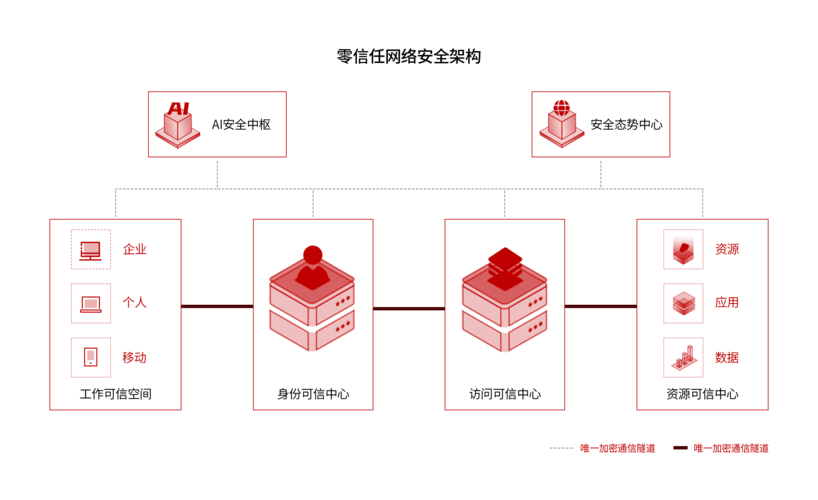

实施零信任架构的关键组件

成功部署零信任架构需要整合多种技术和流程。以下是构建零信任环境的关键组件:

身份和访问管理(IAM)

强大的身份验证系统是零信任架构的基础。这包括多因素认证(MFA

)、单点登录(SSO)和基于角色的访问控制(RBAC)等技术。现代IAM系统还应支持生物识别和行为分析等高级认证方法。

微隔离技术

微隔离(Micro-segmentation)是零信任架构的重要组成部分,它允许企业在网络内部创建细粒度的安全边界。通过将网络划分为更小的安全区域,可以限制攻击者在网络内部的横向移动能力。

持续监控和分析

零信任架构强调持续的安全监控和行为分析。通过收集和分析用户行为、设备状态和网络活动的数据,可以实时检测异常活动并做出响应。这通常需要部署SIEM(安全信息和事件管理)系统和用户行为分析(UBA)工具。

零信任架构的实施路径

向零信任架构的过渡是一个渐进的过程,需要周密的规划和执行。以下是实施零信任架构的关键步骤:

)、软件定义网络(SDN)或下一代防火墙等技术实现。

零信任架构的常见问题解答

Q1: 零信任架构是否适合所有企业?

A1: 虽然零信任架构提供了强大的安全优势,但并非所有企业都需要或能够立即全面实施。企业应根据自身的安全需求、IT成熟度和资源情况,制定适合的零信任实施路线图。对于大多数组织从关键系统和数据开始逐步扩展是一个可行的策略。

Q2: 实施零信任架构的主要挑战是什么?

A2: 实施零信任架构面临的主要挑战包括:1) 遗留系统的兼容性问题;2) 用户体验可能受到影响;3) 需要跨部门协作;4) 初期投资成本较高;5) 需要专业的安全人才。克服这些挑战需要周密的规划、分阶段实施和持续的员工培训。

Q3: 零信任架构能否完全防止网络攻击?

A3: 没有任何安全措施能够提供100%的保护,零信任架构也不例外。零信任架构通过最小化攻击面、限制横向移动和提供更精细的可见性,可以显著降低成功攻击的风险和影响。它应该作为整体安全战略的一部分,与其他安全措施结合使用。

零信任架构代表了网络安全思维的根本转变,从基于边界的安全模型转向以数据和身份为中心的安全方法。随着远程工作的普及和云服务的广泛采用,零信任架构的重要性只会继续增长。虽然实施过程可能具有挑战性,但由此带来的安全效益使这一努力变得非常值得。企业应评估自身的准备情况,制定适合的零信任实施计划,逐步构建更强大、更具弹性的安全态势。