JWT的基本概念与结构

JWT(JSON Web Token)是一种开放标准(RFC 7519),用于在各方之间安全地传输信息作为JSON对象。一个标准的JWT由三部分组成:头部(Header

)、载荷(Payload)和签名(Signature)。头部通常包含令牌类型和签名算法,如HMAC SHA256或RSA;载荷包含声明(claims),即关于实体(通常是用户)和其他数据的声明;签名部分用于验证消息在传输过程中没有被篡改。

JWT的工作流程

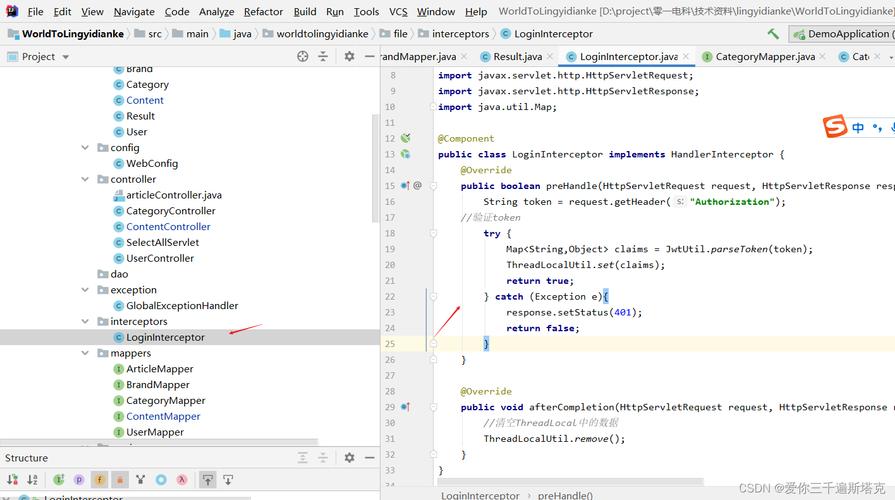

典型的JWT工作流程包括:客户端使用凭据登录,服务器验证凭据并生成JWT返回给客户端;客户端在后续请求中携带JWT(通常在Authorization头中);服务器验证JWT的有效性和完整性,处理请求。这种无状态的设计使JWT特别适合分布式系统和微服务架构。

JWT的优势与局限性

JWT的主要优势包括无状态、跨域支持、易于扩展和移动端友好。它也存在一些局限性,如令牌一旦签发就无法轻易撤销(除非实现额外的黑名单机制

)、令牌大小可能影响性能(特别是当包含大量声明时)以及需要特别注意的安全风险。

JWT的安全存储策略

JWT的安全存储是管理中的关键环节。在Web应用中,常见的存储方式包括HTTP-only Cookie、localStorage/sessionStorage和内存存储。HTTP-only Cookie是最安全的选择之一,因为它可以防止JavaScript访问,从而减少XSS攻击的风险。localStorage虽然持久但易受XSS攻击,而sessionStorage在标签页关闭后自动清除。

浏览器端存储最佳实践

对于浏览器端存储,建议:优先考虑HTTP-only Cookie(设置Secure和SameSite属性);如果必须使用Web Storage,确保实施严格的XSS防护措施;考虑将令牌拆分为访问令牌(短有效期)和刷新令牌(安全存储);实现令牌自动刷新机制,减少令牌暴露时间。

移动端存储注意事项

在移动应用中,应避免将JWT存储在容易被访问的位置,如SharedPreferences(Android)或UserDefaults(iOS)。推荐使用平台提供的安全存储机制:Android的EncryptedSharedPreferences或KeyStore,iOS的Keychain服务。这些机制提供了硬件级别的保护,显著提高了令牌存储的安全性。

JWT使用中的安全防护

JWT使用过程中面临多种安全威胁,需要采取相应防护措施。常见威胁包括:令牌窃取(通过XSS或中间人攻击

)、令牌重放攻击、算法混淆攻击(强制使用弱算法)以及令牌泄露后的滥用。针对这些威胁,可以实施以下防护策略:使用HTTPS加密所有通信;设置合理的令牌过期时间;实现令牌黑名单机制;使用强签名算法(如RS256而非HS256)。

JWT的验证与刷新机制

服务器端应严格验证收到的JWT:检查签名是否正确、令牌是否过期、发行者(iss)是否可信、受众(aud)是否匹配等。对于长期会话,建议采用令牌刷新机制:发放短期的访问令牌(如30分钟过期)和长期的刷新令牌(如7天过期),当访问令牌过期时,客户端使用刷新令牌获取新的访问令牌,而无需用户重新登录。

JWT的注销与失效处理

由于JWT的无状态特性,传统的会话注销方法不适用。处理JWT注销的常见方法包括:维护一个小的黑名单(适用于高价值令牌);设置较短的过期时间并依赖刷新令牌控制;更改签名密钥(使所有令牌失效);在令牌中嵌入版本号或用户状态标识,在关键操作时进行额外验证。选择哪种方法取决于应用的安全需求和性能考虑。

JWT在微服务架构中的管理

在微服务架构中,JWT作为跨服务认证的载体尤为有用。设计时应考虑:集中式认证服务负责颁发JWT;各微服务独立验证JWT而不依赖中心认证服务;在JWT中包含必要的用户上下文和权限信息;实现令牌的联邦机制,允许主令牌派生出有严格限制的子令牌用于特定服务。

性能优化与监控

大规模使用JWT时需关注性能:避免在JWT中包含过多声明;考虑使用压缩技术减小令牌大小;实现高效的签名验证机制;监控令牌的使用情况,及时发现异常模式。日志记录和分析对于安全审计至关重要,但要注意避免记录完整的令牌内容。

合规性与隐私考虑

在使用JWT处理用户数据时,必须考虑GDPR等隐私法规的要求。避免在JWT中存储敏感个人信息;对必要的信息进行加密或脱敏处理;提供用户查看和管理其活动令牌的能力;明确告知用户令牌的有效期和使用范围。这些措施不仅满足合规要求,也增强了用户的信任感。

JWT管理是现代应用安全的重要组成部分,需要平衡便利性与安全性。通过理解JWT的内部机制、实施严格的存储策略、建立全面的防护措施,开发者可以构建既用户友好又安全可靠的认证系统。随着技术的演进,JWT管理的最佳实践也在不断发展,建议持续关注OWASP等权威组织的最新安全指南。

常见问题解答

问题1:JWT和传统会话Cookie有什么区别?

JWT是无状态的,所有必要信息都包含在令牌本身中,不需要服务器端存储会话状态;而传统会话Cookie只是一个标识符,会话数据存储在服务器端。JWT更适合分布式系统,但需要自己处理安全性和过期等问题。

问题2:如何防止JWT被窃取后滥用?

可以采取以下措施:设置较短的过期时间(如30分钟);使用HTTPS防止中间人攻击;将JWT存储在HTTP-only Cookie中防止XSS攻击;实现令牌黑名单或使用刷新令牌机制;在敏感操作时要求二次认证。

问题3:JWT中应该包含哪些信息?

JWT中应包含足够但不冗余的信息:用户标识符(如userID

)、令牌发行时间(iat

)、过期时间(exp

)、发行者(iss)等标准声明;根据业务需要可以添加角色、权限等自定义声明。但不应包含密码等敏感信息,也不应包含过多不必要的数据以免增大令牌体积。

问题4:如何选择JWT的签名算法?

对于大多数应用,推荐使用RS256(非对称加密)而非HS256(对称加密),因为前者更安全且允许公钥验证。如果必须使用HS256,确保密钥足够复杂且定期更换。对于高安全需求场景,可以考虑ES256(基于椭圆曲线加密)。无论选择哪种算法,都要避免使用"none"算法。