端口扫描的基本原理

端口扫描的核心原理是通过向目标主机的特定端口发送探测数据包,根据响应情况判断端口状态。TCP/IP协议中,端口是网络通信的入口点,范围从0到65535。扫描器会按照预设策略向这些端口发送SYN、ACK等不同类型的TCP数据包,或UDP数据包,分析目标主机的响应。

常见的端口状态包括:

开放状态(Open):表示有服务正在监听该端口;关闭状态(Closed):表示没有服务监听但主机可达;过滤状态(Filtered):表示防火墙可能阻止了探测包;未过滤状态(Unfiltered):表示端口可访问但无法确定是否开放。

主流端口扫描工具详解

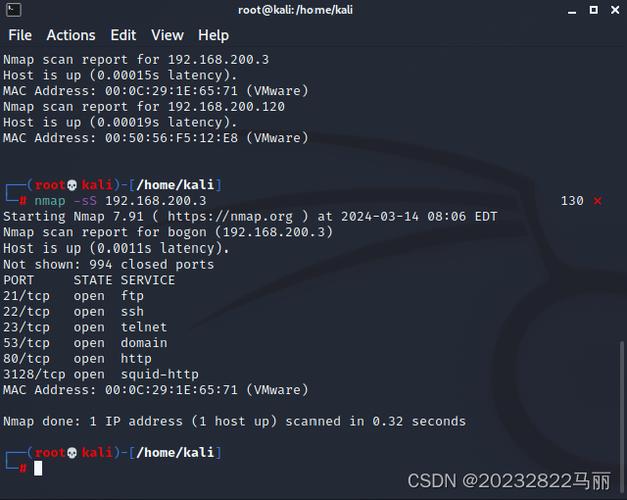

Nmap:功能最全面的扫描器

Nmap(Network Mapper)是开源网络探测工具,支持多种扫描技术:TCP SYN扫描(-sS

)、TCP连接扫描(-sT

)、UDP扫描(-sU)等。其高级功能包括操作系统检测(-O

)、服务版本检测(-sV

)、脚本扫描(--script)等。Nmap还提供图形界面Zenmap,适合初学者使用。

Masscan:高速互联网级扫描器

Masscan采用异步传输技术,扫描速度可达Nmap的100倍,适合大规模网络扫描。它使用类似Nmap的命令行参数,但需要特别注意速率限制(--max-rate)以避免网络拥塞。Masscan默认发送SYN包,输出格式与Nmap兼容。

端口扫描的防御对策

防御端口扫描需要多层次的安全措施:网络层可通过防火墙配置ACL规则,限制入站连接;主机层应关闭不必要的服务,使用最小权限原则;监测层部署IDS/IPS系统,检测扫描行为。高级防御技术包括端口敲击(Port Knocking)和单包认证(SPA),它们通过预定义序列隐藏真实服务端口。

具体防御措施包括:

- 配置防火墙规则,仅允许可信IP访问关键端口

- 定期审计网络服务,关闭非必要端口

- 修改默认服务端口,增加攻击者探测难度

- 部署网络入侵检测系统,监控扫描行为

- 使用端口随机化技术,防止端口预测

端口扫描既是安全评估的重要工具,也是攻击者的常用手段。了解其原理和技术有助于更好地保护网络系统。通过合理配置防御措施,可以有效降低因端口暴露导致的安全风险,构建更健壮的网络防护体系。

常见问题解答

Q:端口扫描是否违法?

A:未经授权的端口扫描可能违反计算机滥用相关法律。进行扫描前必须获得明确授权,企业应制定明确的扫描政策。

Q:如何检测自己网络是否被扫描?

A:可通过安全设备日志分析异常连接尝试,或使用入侵检测系统(如Snort)配置扫描检测规则。短时间内大量端口连接请求是典型特征。

Q:云服务器如何防范端口扫描?

A:云平台通常提供安全组功能,可精细控制入站流量。建议结合云厂商的DDoS防护和WAF服务,构建纵深防御体系。