威胁情报概述

威胁情报是指关于潜在或正在发生的网络威胁的信息,包括攻击者的战术、技术和程序(TTPs

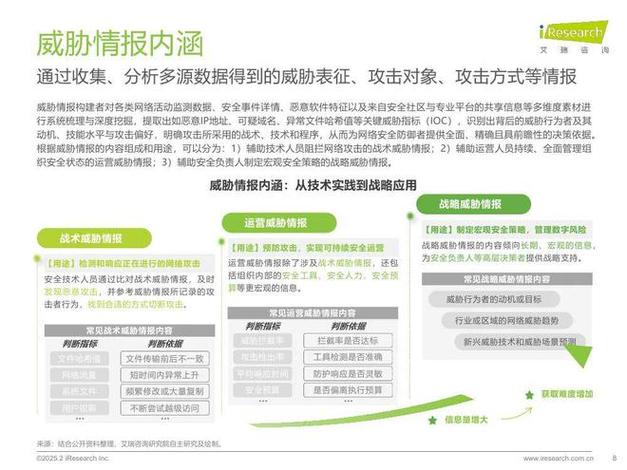

)、恶意软件特征、漏洞利用方法等。高质量的威胁情报能够帮助组织预测、检测和响应安全威胁,是主动防御策略的核心要素。根据Gartner的定义,威胁情报是"基于证据的知识,包括上下文、机制、指标、影响和可操作建议,针对现有或新出现的威胁资产"。

威胁情报的主要类型

威胁情报可分为战略、战术和操作三个层次。战略威胁情报面向高层管理者,提供宏观威胁态势和趋势分析;战术威胁情报面向安全团队,描述攻击者的行为模式和技术手段;操作威胁情报则包含可直接用于防御的具体指标,如IP地址、域名、文件哈希等。根据来源不同,威胁情报还可分为内部情报(组织自身收集)和外部情报(商业或开源情报)。

威胁情报生命周期管理

情报收集与处理

有效的威胁情报管理始于全面的情报收集。常见的情报来源包括:商业威胁情报订阅、开源情报(OSINT

)、政府机构通报、行业信息共享组织(ISACs)以及组织自身的安全日志和事件数据。收集到的原始数据需要经过验证、去重、标准化等处理步骤,确保情报的准确性和可用性。自动化工具如威胁情报平台(TIPs)可大幅提高处理效率。

情报分析与应用

经过处理的情报需要安全分析师进行深入分析,提取有价值的洞察。分析过程包括关联分析(将新情报与已知威胁关联

)、上下文分析(理解攻击者的动机和能力)以及影响评估(确定对组织的潜在风险)。分析结果应转化为具体的防御措施,如更新防火墙规则、调整SIEM检测规则或发布员工安全意识提醒。

威胁情报共享与合作

威胁情报共享是提升整体网络安全水平的关键。通过参与信息共享组织或建立行业伙伴关系,组织可以获得更广泛的威胁视野。常见的共享标准包括STIX(结构化威胁信息表达式)和TAXII(可信自动化交换指标信息),它们实现了机器可读的情报交换。在共享过程中,需注意隐私保护和合规要求,确保不泄露敏感信息。

- 建立内部威胁情报团队或指定专人负责

- 选择适合组织需求的威胁情报来源和工具

- 将威胁情报集成到现有安全控制措施中

- 定期评估威胁情报项目的效果和价值

- 积极参与行业威胁情报共享计划

威胁情报是现代网络安全防御体系中不可或缺的组成部分。通过系统化的收集、分析和应用威胁情报,组织能够从被动响应转向主动防御,提前发现和阻断潜在威胁。随着攻击技术的不断演进,威胁情报的价值将愈发凸显。企业应当将威胁情报能力建设纳入整体安全战略,持续投入资源,以应对日益复杂的网络安全挑战。

常见问题解答

Q1: 中小企业如何有效利用威胁情报?

A1: 中小企业可以从开源威胁情报源入手,如US-CERT、MISP等免费资源。同时,选择轻量级的威胁情报工具或云服务,重点将情报应用于防火墙、终端防护等基础安全控制。参与行业信息共享组织也是获取针对性情报的有效途径。

Q2: 威胁情报与SIEM系统如何协同工作?

A2: 威胁情报可以丰富SIEM系统的检测能力,将外部威胁指标与内部日志数据进行关联分析。通过将威胁情报平台与SIEM集成,可以实现自动化的威胁检测和警报,提高安全运营效率。

Q3: 如何评估威胁情报的质量和相关性?

A3: 评估威胁情报应考虑以下因素:来源可靠性、数据新鲜度(时效性

)、上下文完整性、与组织业务的相关性以及可操作性。建议建立定期评审机制,淘汰低价值情报,聚焦对组织真正有威胁的信息。