微隔离策略的基本概念

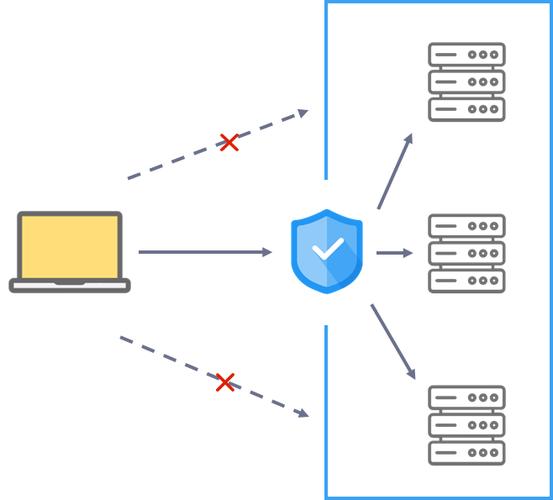

微隔离(Micro-Segmentation)是一种网络安全技术,它通过在虚拟化环境中实施精细化的访问控制策略,将数据中心内部的工作负载彼此隔离。与传统的基于网络边界的防护不同,微隔离实现了"最小权限"原则,确保每个工作负载只能与明确授权的其他工作负载通信。

微隔离与传统网络隔离的区别

传统网络隔离主要依赖物理或VLAN划分,隔离粒度较粗,难以适应云环境下的动态变化需求。相比之下,微隔离具有以下优势:1) 基于工作负载而非IP地址实施策略;2) 策略随工作负载迁移而自动迁移;3) 支持东西向流量的精细控制;4) 能够可视化所有工作负载间的通信关系。

微隔离的核心价值

实施微隔离策略可为企业带来多重安全效益:显著缩小攻击面,限制攻击者横向移动能力;满足合规要求中的"职责分离"原则;简化安全审计流程;提高安全事件响应效率。根据Gartner研究,采用微隔离的企业可将数据泄露影响范围减少70%以上。

微隔离的技术实现方案

现代微隔离解决方案主要采用三种技术路径:基于主机的代理方案、基于网络的覆盖方案和混合方案。每种方案各有优劣,企业应根据自身IT环境和安全需求进行选择。

基于主机的微隔离方案

通过在每台虚拟机上安装轻量级代理软件实现策略执行。代表产品包括VMware NSX、Cisco Tetration等。优势在于策略与工作负载绑定,不受网络拓扑变化影响;缺点是需要在所有端点部署代理,管理复杂度较高。

基于网络的微隔离方案

利用软件定义网络(SDN)技术或云平台原生安全组功能实现隔离。典型如AWS安全组、Azure NSG等。优点是不需要安装额外代理,部署简单;缺点是策略依赖网络标识,工作负载迁移时可能产生策略缺口。

微隔离策略部署最佳实践

成功实施微隔离需要遵循系统化的方法论。建议采用"评估-规划-试点-推广"的四阶段部署模式,确保项目顺利落地并发挥预期效果。

策略定义与建模

通过流量可视化工具分析现有工作负载间的通信模式,识别业务关键流量。基于业务功能而非网络拓扑定义安全策略,如"Web服务器只能与应用服务器在8080端口通信"。推荐采用"默认拒绝"策略,仅开放必要的通信路径。

渐进式部署策略

避免一次性实施过于严格的策略导致业务中断。建议:1) 先监控模式不阻断;2) 实施宽松策略并观察;3) 逐步收紧策略;4) 最终实现精细控制。同时建立完善的回滚机制,确保问题发生时能快速恢复业务。

微隔离管理运维要点

微隔离不是一次性项目,而是持续的安全过程。有效的管理运维对保持策略有效性至关重要。

策略生命周期管理

建立策略审批、测试、部署、验证、退役的全流程管理机制。与CMDB集成确保策略与资产状态同步。定期(如季度)审查策略有效性,移除过时规则。实施变更管理,记录所有策略修改及原因。

可视化与告警

部署集中管理平台,实时展示所有工作负载的通信关系和策略状态。设置异常通信告警,如:1) 工作负载尝试与未授权目标通信;2) 关键业务流量的突然中断;3) 策略违规次数激增。将告警与SIEM系统集成,实现协同响应。

微隔离常见问题解答

Q1: 微隔离是否会影响网络性能?

A: 合理实施的微隔离对网络性能影响有限。现代解决方案通常采用分布式架构,策略在端点或网络边缘执行,避免集中式处理成为瓶颈。实测表明,性能开销通常控制在5%以内。

Q2: 如何平衡安全性与运维便利性?

A: 建议采用策略模板和自动化工具简化管理。,为同类工作负载定义标准策略模板;通过API与编排平台集成实现策略自动部署;使用标签(Tag)而非IP地址定义策略对象,提高灵活性。

Q3: 微隔离能否替代防火墙等传统安全设备?

A: 微隔离与传统安全设备是互补而非替代关系。防火墙等仍负责南北向流量防护,微隔离专注于东西向流量控制。两者协同构建纵深防御体系,提供更全面的安全防护。

微隔离策略代表了网络安全防护的新范式,它使组织能够在动态变化的IT环境中实施精细化的访问控制。随着云计算和混合办公的普及,微隔离将成为企业安全架构的标准组件。成功的关键在于将安全策略与业务需求紧密结合,建立可持续优化的管理流程,最终实现安全与敏捷的平衡。