数字取证技术概述

数字取证是指通过科学方法收集、分析和保存电子设备中的数字证据的过程。这一技术在刑事侦查、企业合规和网络安全事件响应等领域发挥着关键作用。完整的数字取证流程通常包括证据识别、收集、分析、记录和呈现五个阶段。

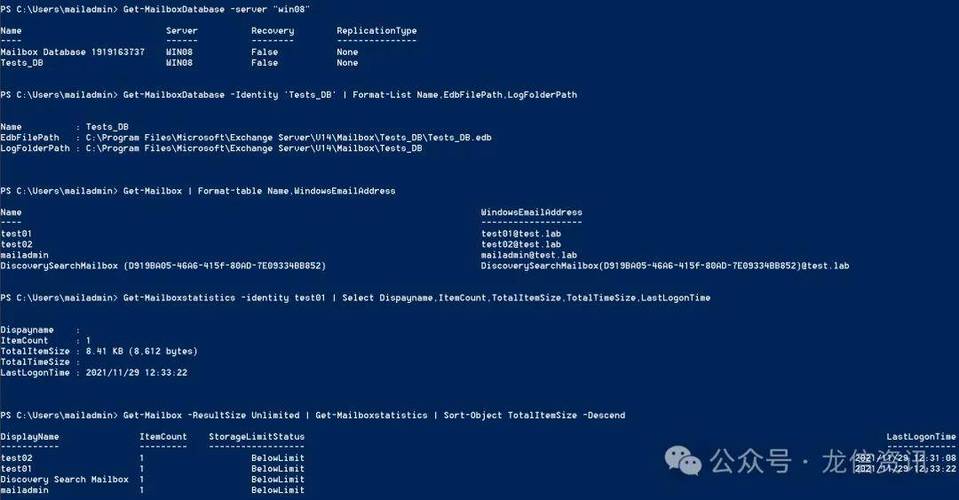

证据收集的关键技术

在证据收集阶段,取证专家需要确保数据的完整性和可采性。常用的技术包括磁盘镜像、内存转储和网络流量捕获。磁盘镜像工具如FTK Imager和dd可以创建存储介质的精确副本;内存取证工具如Volatility能够提取和分析系统内存中的关键信息;网络取证则依赖于Wireshark等工具捕获和分析网络数据包。

证据分析的挑战

证据分析是数字取证中最具挑战性的环节。取证专家需要从海量数据中识别出有价值的证据线索。这包括文件系统分析、注册表分析、日志分析和时间线重建等。随着存储容量的不断增加和加密技术的广泛应用,证据分析的难度也在持续上升。

反取证技术解析

反取证技术是指故意阻碍、干扰或破坏数字取证过程的各种方法。攻击者使用这些技术来隐藏其活动痕迹,增加调查难度。了解这些技术对于有效开展取证工作至关重要。

数据销毁技术

数据销毁是最直接的反取证手段,包括物理销毁存储介质和使用安全删除工具。常见的工具如DBAN可以彻底擦除硬盘数据,而加密销毁则是通过销毁加密密钥使加密数据无法恢复。取证专家需要掌握数据恢复技术来应对这类挑战。

痕迹隐藏技术

更高级的反取证技术专注于隐藏而非销毁证据。这包括时间戳篡改、文件隐藏和元数据清除等。Rootkit技术可以将恶意进程和文件隐藏于系统深处;隐写术则可以将数据隐藏在看似正常的文件中。对抗这些技术需要专业的取证工具和丰富的经验。

取证对抗解决方案

面对日益复杂的反取证技术,取证领域也在不断发展创新解决方案。这些方案既包括技术手段的改进,也涉及法律和流程的完善。

先进取证工具

新一代取证工具正在整合人工智能和机器学习技术。,AI可以自动识别异常行为模式,加速证据分析过程。云端取证工具则能够处理分布式存储环境下的取证挑战。区块链技术被用于确保证据链的完整性和不可篡改性。

法律与标准建设

有效的取证对抗不仅依赖技术,还需要健全的法律框架。各国正在完善电子证据相关法律,明确数字证据的可采性标准。国际标准化组织也制定了ISO/IEC 27037等标准,规范数字取证的操作流程。

常见问题解答

Q1: 什么是取证对抗中最难应对的技术?

A1: 高级持续性威胁(APT)组织使用的定制化反取证技术最具挑战性。这些技术通常结合多种手段,如内存驻留恶意软件、加密通信和零日漏洞利用,使得传统取证方法难以发现和追踪。

Q2: 普通用户如何防范取证对抗风险?

A2: 普通用户应保持系统更新,使用可靠的安全软件,定期备份重要数据。对于敏感信息,可以考虑使用全盘加密技术。同时,提高安全意识,避免点击可疑链接或下载不明文件。

Q3: 未来取证对抗的发展趋势是什么?

A3: 未来取证对抗将更加智能化、自动化。量子计算可能带来加密和破译技术的革命;物联网设备的普及将扩大取证范围;而AI与取证的深度融合将改变传统的取证工作模式。

取证对抗是数字时代安全领域永恒的主题。随着技术的不断发展,取证与反取证之间的较量将持续升级。只有不断学习和适应新技术,掌握先进的取证方法,才能在这场无形的战争中占据主动。无论是对于执法机构、企业安全团队还是个人用户,理解取证对抗的原理和技术都具有重要意义。