渗透测试的基本概念

渗透测试是指安全专业人员通过模拟恶意攻击者的技术和手段,在授权范围内对目标系统进行安全评估的过程。与恶意攻击不同,渗透测试的目的是发现系统漏洞而非造成实际损害。根据测试范围的不同,渗透测试可以分为黑盒测试(完全不了解系统内部情况

)、白盒测试(完全了解系统架构)和灰盒测试(部分了解系统信息)三种类型。

渗透测试的法律与道德规范

在进行渗透测试前,必须获得目标系统的书面授权,明确测试范围和限制条件。未经授权的渗透测试可能构成违法行为。专业的渗透测试人员应遵守信息安全道德准则,对发现的安全漏洞严格保密,仅向授权方报告,不得利用漏洞谋取私利或进行非法活动。

渗透测试的标准流程

前期准备阶段

渗透测试开始前需要明确测试目标、范围和约束条件,签订正式的服务协议。测试团队需要收集目标系统的基本信息,包括IP地址范围、域名、网络拓扑等。根据测试类型(黑盒/白盒/灰盒)的不同,信息收集的深度和广度也会有所差异。

实际测试阶段

测试阶段通常包括以下几个关键步骤:1)信息收集与侦察,通过公开渠道获取目标系统相关信息;2)漏洞扫描与分析,使用自动化工具识别潜在弱点;3)漏洞利用,尝试突破安全防线;4)权限提升,获取更高级别的系统控制权;5)维持访问,模拟攻击者建立持久控制;6)痕迹清理,测试完成后恢复系统原状。

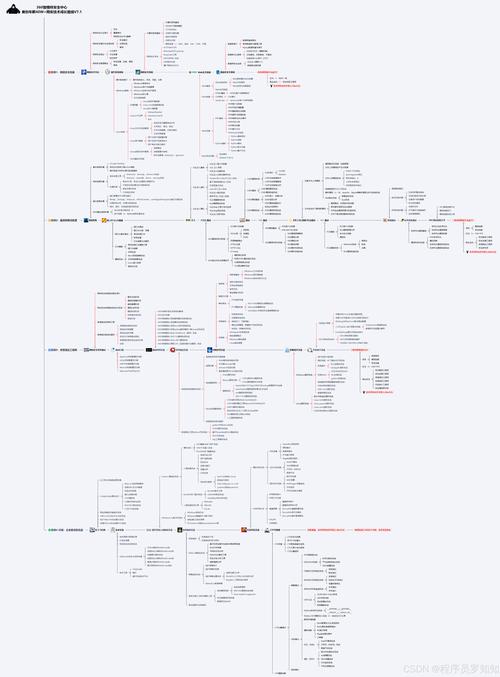

渗透测试常用工具与技术

渗透测试人员通常会使用多种专业工具来提高测试效率和效果。常见的工具包括:

渗透测试报告与后续跟进

测试完成后,专业团队会提供详细的渗透测试报告,内容包括发现的漏洞、风险等级、利用方法、影响程度以及修复建议。报告应使用非技术人员也能理解的语言,同时包含足够的技术细节供IT团队参考。企业应根据报告优先级修复高危漏洞,并定期进行复测验证修复效果。

渗透测试的局限性

需要注意的是,渗透测试只能验证特定时间点的系统安全性,无法保证系统长期安全。网络安全是持续的过程,建议企业定期进行渗透测试,特别是在系统重大变更后。同时,渗透测试应作为整体安全策略的一部分,与安全培训、漏洞管理、入侵检测等其他措施配合使用。

渗透测试是网络安全防御体系中的重要环节,通过模拟真实攻击帮助企业发现并修复安全漏洞。随着网络威胁的不断演变,专业的渗透测试服务将帮助组织建立更强大的安全防线,保护关键数据和业务系统免受攻击。

常见问题解答

Q1: 渗透测试和漏洞扫描有什么区别?

A1: 漏洞扫描是自动化工具进行的表面检查,主要识别已知漏洞;而渗透测试是人工进行的深度安全评估,包括漏洞验证、利用和影响分析,能发现更复杂的安全问题。

Q2: 企业应该多久进行一次渗透测试?

A2: 建议至少每年进行一次全面渗透测试,或在系统重大变更后立即测试。高风险行业或关键系统可能需要更频繁的测试,如每季度一次。

Q3: 渗透测试会不会影响业务系统的正常运行?

A3: 专业的渗透测试会在非业务高峰期进行,并采取谨慎措施避免服务中断。测试前应与服务商明确应急预案,确保出现意外情况时能快速恢复。