PAM系统的基本概念与核心功能

PAM系统是一种模块化的身份验证框架,它允许系统管理员在不修改应用程序源代码的情况下,灵活配置和管理各种身份验证方案。这种设计理念使得PAM成为Unix/Linux系统中处理用户认证的标准化方法。PAM的核心功能包括认证管理、账户管理、会话管理和密码管理四大模块,每个模块都可以通过配置文件独立设置,实现细粒度的访问控制。

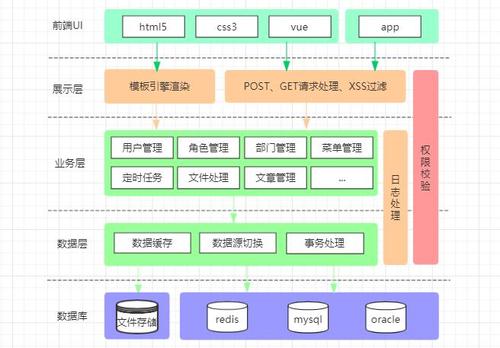

PAM的工作原理与技术架构

PAM系统采用分层架构设计,上层是应用程序接口(API),下层是可插拔的认证模块。当应用程序需要进行用户认证时,它会调用PAM库提供的API,PAM库则根据配置文件加载相应的模块进行处理。这种架构的优势在于,安全策略可以集中管理,而应用程序开发者无需关心具体的认证实现细节。PAM支持堆叠多个认证模块,通过"required"、"sufficient"、"requisite"和"optional"四种控制标志,实现复杂的认证逻辑组合。

PAM系统的配置与最佳实践

正确配置PAM系统对于保障系统安全至关重要。Linux系统中PAM的配置文件通常位于/etc/pam.d/目录下,每个服务都有独立的配置文件。配置PAM时需要考虑密码强度策略、失败尝试限制、root权限限制等安全要素。,可以通过pam_cracklib模块强制用户使用复杂密码,通过pam_tally2模块防止暴力破解,通过pam_wheel模块限制su命令的使用权限。

企业级PAM解决方案的选择标准

对于大型企业环境,商业PAM解决方案如CyberArk、BeyondTrust、Thycotic等提供了更完善的功能集,包括特权账户管理、会话录制、实时监控、自动密码轮换等高级特性。选择PAM解决方案时应考虑以下因素:与现有IT环境的兼容性、可扩展性、审计能力、灾难恢复机制以及是否符合行业合规要求(如ISO27

001、PCI DSS等)。

PAM系统在不同行业的应用案例

PAM系统在金融、医疗、政府和关键基础设施等行业有着广泛应用。在银行业,PAM用于保护核心交易系统的特权账户;在医疗行业,PAM帮助实现HIPAA合规性要求,保护患者敏感数据;在云环境中,PAM与IAM(身份和访问管理)系统集成,提供跨平台的统一权限管理。随着零信任安全模型的普及,PAM系统正在与微隔离、持续认证等技术结合,构建更强大的安全防御体系。

PAM系统作为现代信息安全架构的关键组件,其重要性随着网络威胁的复杂化而日益凸显。通过本文的介绍,我们了解了PAM的基本原理、配置方法和行业应用。实施健全的PAM策略不仅能有效降低内部威胁风险,还能帮助组织满足各种合规要求。随着技术的发展,PAM系统将继续演进,与生物识别、行为分析等新技术融合,为企业提供更智能、更自适应的安全防护。

PAM系统常见问题解答

Q1: PAM系统与IAM系统有什么区别?

A1: PAM主要关注特权账户的管理,而IAM涵盖所有用户的身份管理。PAM是IAM的一个子集,专注于更高权限的访问控制。

Q2: 开源PAM解决方案有哪些推荐?

A2: Linux-PAM是Unix/Linux系统自带的开源实现,还有FreeIPA、Keycloak等开源解决方案也提供了PAM集成能力。

Q3: PAM系统如何防止内部威胁?

A3: 通过最小权限原则、多因素认证、会话监控和操作审计等功能,PAM可以有效降低内部人员滥用权限的风险。

Q4: 云环境中的PAM实施有哪些特殊考虑?

A4: 云环境中需要考虑跨平台管理、临时权限分配、与云提供商IAM的集成等问题,商业PAM解决方案通常提供专门的云适配模块。