集群网络策略基础概念

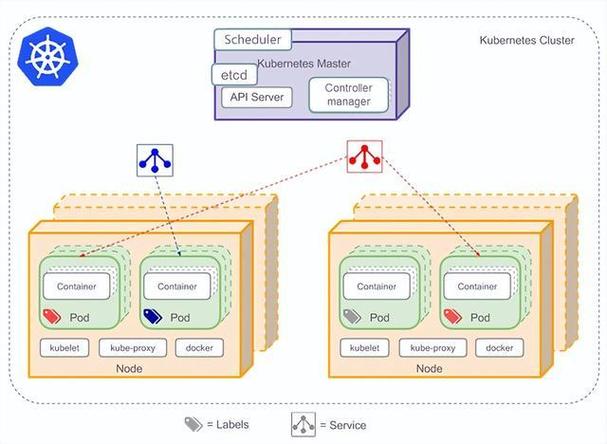

集群网络策略(Network Policy)是Kubernetes中用于定义Pod间通信规则的核心机制,它通过标签选择器来指定哪些Pod可以相互通信。与传统网络安全策略不同,集群网络策略工作在OSI模型的第3层和第4层,可以基于命名空间、Pod标签、端口号等多个维度进行精细控制。一个完整的网络策略通常包含三个关键要素:podSelector用于选择应用策略的Pod,policyTypes定义策略类型(Ingress/Egress),以及具体的规则部分。

网络策略与CNI插件的关系

网络策略的实际执行依赖于集群安装的CNI(容器网络接口)插件,并非所有网络插件都支持网络策略功能。目前主流的支持网络策略的CNI插件包括Calico、Cilium、Weave Net等。这些插件在实现策略时可能采用不同技术,如Calico使用基于iptables的规则,而Cilium则利用eBPF技术实现更高效的策略执行。了解您集群使用的CNI插件特性对正确配置网络策略至关重要。

集群网络策略配置详解

配置集群网络策略通常需要编写YAML格式的策略文件。以下是一个典型网络策略的配置示例,该策略只允许带有role=frontend标签的Pod访问带有role=backend标签的Pod的80端口:

策略规则的高级配置

除了基本的Pod选择器外,网络策略还支持更复杂的规则配置。可以基于命名空间进行隔离,只允许特定命名空间中的Pod访问;也可以组合使用IP地址块和端口范围来定义规则;对于出口策略(egress),可以限制Pod只能访问特定的外部服务。在配置这些高级规则时,需要特别注意规则的顺序,因为大多数CNI插件会按顺序匹配规则,一旦匹配成功就会停止后续规则的评估。

典型业务场景下的策略实施

在实际业务环境中,集群网络策略的应用场景多种多样。最常见的场景包括实现微服务间的零信任网络,其中每个服务只能与明确允许的其他服务通信;多租户隔离场景,确保不同团队或客户的Pod相互隔离;以及合规性要求严格的场景,如PCI DSS要求对支付相关服务实施严格的网络分段。

渐进式策略实施方法

对于已经运行的集群,建议采用渐进式的方法实施网络策略:启用策略审计模式,只记录违规行为而不实际阻断流量;从非关键业务开始实施宽松策略;逐步收紧策略规则;对所有业务实施最小权限原则。这种方法可以避免因策略配置错误导致的生产事故,同时给团队足够的时间适应新的网络环境。

网络策略的监控与排错

实施网络策略后,建立有效的监控机制至关重要。大多数CNI插件提供策略命中计数功能,可以显示每条规则匹配的次数。还可以使用kubectl describe networkpolicy命令查看策略的详细状态,或者使用专门的网络监控工具如Cilium Hubble来可视化网络流量和策略执行情况。当遇到通信问题时,系统化的排错流程应包括:检查策略是否应用到正确的Pod,验证源和目标Pod的标签是否正确,确认端口和协议配置是否匹配等。

集群网络策略是构建安全容器环境的重要工具,但需要正确理解和合理使用才能发挥最大价值。通过本文介绍的基础概念、配置方法和实践技巧,您应该能够在自己的环境中有效实施网络策略。记住,好的网络策略应该遵循最小权限原则,从实际业务需求出发,并配合完善的监控机制。随着业务发展,定期审查和调整网络策略也是必不可少的维护工作。

常见问题解答

Q1: 默认情况下Pod之间的网络通信是怎样的?

A1: 在没有定义任何网络策略的情况下,Kubernetes集群中的Pod可以自由通信。这被称为"默认允许"模式。只有当创建了网络策略后,才会对特定Pod实施限制。

Q2: 如何实现命名空间级别的网络隔离?

A2: 可以通过在命名空间中创建默认拒绝所有入站和出站流量的网络策略来实现。创建一个名为deny-all的策略,针对需要允许的流量创建更具体的允许规则。

Q3: 网络策略会影响Pod访问Kubernetes API吗?

A3: 不会。网络策略只控制Pod之间的通信,Pod对Kubernetes API的访问由专门的RBAC机制控制,不受网络策略影响。

Q4: 是否可以限制Pod访问特定外部IP?

A4: 是的,可以通过egress规则限制Pod只能访问特定的外部IP地址或CIDR块。这在需要限制Pod只能访问特定第三方服务的场景非常有用。