持续交付安全的核心挑战

在快速迭代的开发周期中,安全往往成为最容易忽视的环节。持续交付环境下的安全挑战主要体现在三个方面:速度与安全的平衡、自动化安全测试的集成以及安全文化的建立。开发团队面临着交付速度与安全审查之间的矛盾,传统安全审查流程往往无法跟上持续交付的节奏。如何在自动化流水线中有效集成安全测试工具,确保每次代码提交都能进行基本的安全检查,这是许多团队面临的难题。建立全员参与的安全文化,让开发、测试和运维人员都具备基本的安全意识,这需要系统的培训和制度保障。

安全左移策略的实施

安全左移是解决持续交付安全问题的核心理念,它强调在开发早期就考虑安全问题。具体实施包括:在需求阶段加入安全需求分析,在设计阶段进行威胁建模,在编码阶段使用静态应用安全测试(SAST)工具,在构建阶段集成依赖项扫描。,可以在持续集成服务器上配置OWASP Dependency Check插件,自动检测项目依赖库中的已知漏洞。同时,开发人员本地环境可以集成IDE安全插件,在编码时就能发现潜在的安全问题。

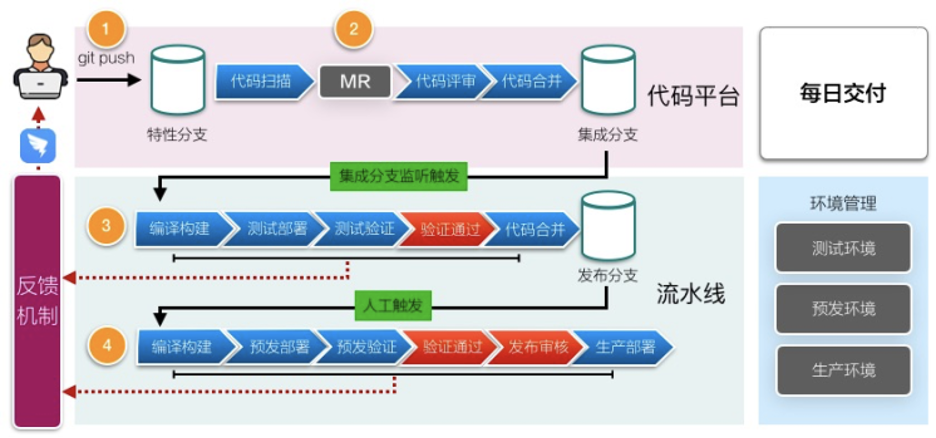

自动化安全测试的集成

自动化是持续交付的基石,安全测试也不例外。一个完整的自动化安全测试流水线应该包括:静态应用安全测试(SAST

)、动态应用安全测试(DAST

)、交互式应用安全测试(IAST)和软件组成分析(SCA)。这些工具可以集成到CI/CD流水线中,作为质量门禁的一部分。,可以在代码提交阶段运行SAST工具,在预发布环境部署后运行DAST扫描,只有通过所有安全检查的构建才能进入生产环境。关键是要为不同级别的安全测试设置合理的超时时间,避免影响交付速度。

持续交付安全的关键技术

实现持续交付安全需要一系列技术支持,从基础设施安全到应用安全,每个环节都需要特别关注。基础设施即代码(IaC)的安全是基础,所有基础设施配置都应该通过代码定义和管理,并经过安全审查。容器安全是另一个重点,包括镜像扫描、运行时保护和网络隔离。在应用层面,需要实现安全的配置管理,避免敏感信息泄露。API安全也至关重要,特别是在微服务架构中,需要完善的认证、授权和审计机制。

基础设施安全实践

基础设施安全是持续交付安全的第一道防线。使用Terraform或CloudFormation等工具定义基础设施时,应该遵循最小权限原则,并启用所有可用的安全功能。,AWS环境下应该启用GuardDuty、Config和Security Hub等服务,实现持续的安全监控。网络隔离策略应该严格实施,生产环境与开发测试环境完全隔离。所有基础设施变更都应该通过代码审查,并记录完整的审计日志。

容器与Kubernetes安全

容器技术极大促进了持续交付的实施,但也带来了新的安全挑战。容器安全应该从镜像构建开始,使用安全的基础镜像,定期更新补丁。在CI流水线中集成镜像扫描工具,如Trivy或Clair,检测已知漏洞。在Kubernetes环境中,应该启用Pod安全策略、网络策略和RBAC控制。运行时保护工具如Falco可以检测异常行为。服务网格如Istio可以提供细粒度的流量控制和mTLS加密。

持续交付安全的组织实践

技术之外,组织文化和流程对持续交付安全同样重要。DevSecOps理念强调安全是每个人的责任,而不仅仅是安全团队的工作。建立跨功能的安全团队,将安全专家嵌入到产品团队中,可以更好地平衡安全与交付速度。定期的安全培训和安全意识项目必不可少,特别是针对常见的安全漏洞如OWASP Top 10。建立明确的安全事件响应流程,定期进行安全演练,确保团队能够快速应对安全事件。

安全度量与改进

没有度量就无法改进,持续交付安全需要建立有效的度量体系。关键指标包括:安全测试的自动化比例、安全问题的平均修复时间(MTTR

)、高危漏洞的数量趋势等。这些指标应该可视化展示,并与业务指标一起评审。定期进行安全审计和渗透测试,发现潜在问题。建立漏洞奖励计划,鼓励外部安全研究人员报告漏洞。最重要的是建立持续改进的文化,从每次安全事件中学习并改进流程。

常见问题解答

1. 问:持续交付环境下如何平衡安全与交付速度?

答:通过自动化安全测试、安全左移策略和风险分级管理来平衡。将安全检查集成到自动化流水线中,对不同类型的风险设置不同的处理策略,高危问题必须修复,中低危问题可以记录并跟踪。

2. 问:持续交付安全需要哪些基础工具支持?

答:基础工具链包括:静态分析工具(如SonarQube、Checkmarx

)、动态扫描工具(如OWASP ZAP、Burp Suite

)、依赖扫描工具(如Dependabot、Snyk

)、镜像扫描工具(如Trivy、Clair)和基础设施安全工具(如Terraform的Sentinel策略)。

3. 问:小团队如何实施持续交付安全?

答:小团队可以从最基本的自动化安全检查开始,优先集成开源安全工具。重点关注高风险领域,如认证授权、输入验证和依赖安全。利用云服务商提供的安全功能,减少基础设施安全的管理负担。

4. 问:如何培养团队的持续交付安全意识?

答:从新员工入职培训开始就强调安全,定期组织安全知识分享和CTF练习。将安全实践纳入代码审查清单和DoD(Definition of Done)。鼓励团队成员获取基础安全认证如Security+或CISSP Associate。

持续交付安全是一个持续演进的过程,需要技术、流程和文化的共同作用。通过本文介绍的方法和工具,团队可以在保持快速交付的同时,有效管理安全风险。记住,安全不是一次性的工作,而是需要持续关注和改进的长期实践。随着技术的不断发展,持续交付安全的最佳实践也会不断演进,团队应该保持学习和适应的能力,将安全真正融入到持续交付的每个环节中。