LDAP基础安全机制

LDAP协议在设计之初就考虑了安全性问题,提供了多种安全机制来保护目录服务。最基础的安全措施包括认证机制和加密传输。LDAP支持简单认证(SIMPLE)和SASL(简单认证和安全层)两种认证方式,其中SASL提供了更强大的认证框架,支持多种认证机制如GSSAPI、DIGEST-MD5等。

加密传输的实现方式

LDAP默认使用明文传输,这在实际应用中存在严重安全隐患。为解决这个问题,可以通过两种方式实现加密:一是使用LDAPS(LDAP over SSL),在传输层使用SSL/TLS加密整个连接;二是使用StartTLS操作,在标准LDAP端口上建立加密连接。企业应根据实际环境选择合适的加密方式,并确保证书管理规范。

访问控制策略

LDAP访问控制通过ACL(访问控制列表)实现,可以精细控制用户对目录树各节点的操作权限。合理的ACL配置应遵循最小权限原则,为不同用户组分配适当的读写权限。特别要注意匿名访问的控制,在生产环境中应禁用或严格限制匿名查询权限。

常见LDAP安全威胁与防护

LDAP服务面临着多种安全威胁,了解这些威胁并采取相应防护措施至关重要。最常见的攻击包括注入攻击、拒绝服务攻击、中间人攻击等。

LDAP注入攻击防护

LDAP注入类似于SQL注入,攻击者通过构造特殊查询字符串来绕过认证或获取未授权数据。防护措施包括:对所有用户输入进行严格过滤和转义;使用参数化查询而非字符串拼接;配置适当的搜索限制,防止通过大型查询消耗资源。

拒绝服务攻击防范

LDAP服务可能成为DoS攻击的目标,攻击者通过大量连接请求或复杂查询消耗服务器资源。防范措施包括:配置连接数限制和超时设置;启用资源使用监控;使用负载均衡分散请求压力;对客户端IP进行访问频率限制。

企业级LDAP安全最佳实践

在企业环境中部署LDAP服务时,应采取多层次的安全防护措施,构建纵深防御体系。

安全配置检查清单

- 强制使用加密连接(SSL/TLS),禁用明文协议

- 使用强密码策略和账户锁定机制

- 定期更新和打补丁,修复已知漏洞

- 配置详细的日志记录和监控告警

- 实施定期的安全审计和渗透测试

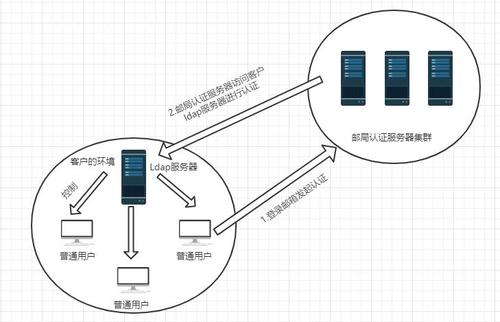

高可用与灾备方案

LDAP作为关键基础设施,应部署高可用架构避免单点故障。常见方案包括主从复制、多主复制等。同时要制定完善的备份策略,定期测试备份数据的可恢复性。在分布式环境中,还需要特别注意复制过程中的数据一致性和安全性。

通过以上措施,企业可以显著提升LDAP服务的安全性,有效防范各类安全威胁。需要强调的是,LDAP安全是一个持续的过程,需要定期评估和调整安全策略,以适应不断变化的威胁环境。

常见问题解答

Q: 如何检测LDAP服务是否存在安全漏洞?

A: 可以使用专业的LDAP安全扫描工具进行检测,如ldap

3、JXplorer等;也可以手动检查配置,验证是否启用了加密、访问控制是否合理等;定期进行渗透测试是发现潜在漏洞的有效方法。

Q: LDAP与Active Directory在安全性上有何区别?

A: Active Directory作为微软的目录服务实现,在LDAP基础上增加了更多安全特性,如Kerberos认证、组策略等。但两者面临的安全威胁类似,都需要类似的防护措施。AD通常有更完善的安全管理界面和工具支持。

Q: 小型企业如何简单有效地保护LDAP服务?

A: 小型企业可以优先实施最基本的防护措施:1)启用SSL/TLS加密;2)设置强密码策略;3)限制匿名访问;4)保持系统更新;5)配置简单的访问控制规则。这些措施可以防范大多数常见攻击。