SAML基础概念与工作原理

SAML协议定义了三个主要角色:身份提供者(IdP

)、服务提供者(SP)和主体(用户)。当用户尝试访问受保护的SP资源时,SP会重定向用户到IdP进行认证。IdP验证用户身份后,会生成包含用户属性的SAML断言,并通过用户的浏览器将其发送回SP。SP验证断言的有效性后,授予用户访问权限。

SAML断言类型

SAML定义了三种断言类型:认证断言(确认用户身份

)、属性断言(包含用户属性)和授权决策断言(确定用户权限)。这些断言使用XML签名确保完整性,并通过加密保护敏感信息。典型的SAML断言包含发行者、颁发时间、有效期、目标受众和数字签名等关键元素。

SAML绑定协议

SAML支持多种绑定协议,包括HTTP重定向绑定、HTTP POST绑定、HTTP Artifact绑定和SOAP绑定。HTTP POST绑定是最常用的方式,它通过HTML表单将SAML消息从IdP传输到SP。而HTTP重定向绑定则适用于URL长度受限的场景,通过URL参数传递SAML请求和响应。

SAML配置详细步骤

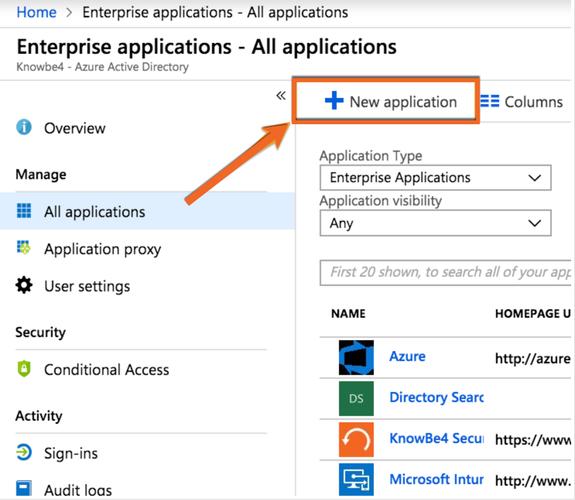

配置SAML集成需要同时在IdP和SP两端进行设置。以下是典型配置流程:在SP端创建应用程序配置,获取SP元数据(包含实体ID、ACS URL和证书)。在IdP端注册新的SP应用,上传SP元数据或手动配置SP信息。接着在IdP中配置用户属性映射,确保必要属性会包含在SAML断言中。测试SAML流程,验证认证和属性传递是否正常工作。

证书管理

SAML通信依赖于X.509证书进行签名和加密。IdP和SP都需要维护自己的证书和私钥。证书通常有效期为1-2年,需要定期轮换。最佳实践是提前生成新证书,在旧证书到期前逐步更新所有集成的SP配置。证书管理不善是SAML集成失败的常见原因之一。

属性映射配置

属性映射决定了哪些用户信息会从IdP传递到SP。常见的标准属性包括NameID(用户唯一标识符

)、email、givenName、surname等。SP可能需要特定格式的属性值,需要在IdP端进行转换。配置时应遵循最小权限原则,只传递SP业务必需的用户属性。

SAML配置最佳实践

为确保SAML集成的安全性和可靠性,建议遵循以下最佳实践:实施强身份验证方法(如MFA)增强IdP安全性;配置适当的SAML断言有效期(通常5-10分钟);启用断言加密保护敏感属性;实施SP发起的单点注销(SLO)确保会话安全终止;定期审计SAML配置和证书状态;建立监控机制及时发现认证问题。

常见SAML配置问题与解决方案

SAML集成过程中可能遇到各种问题。常见问题包括:无效签名(检查证书和算法配置

)、时间偏差(同步系统时钟

)、NameID格式不匹配(统一使用persistent或email格式

)、ACS URL不匹配(确保SP配置准确

)、属性缺失(检查属性映射)。大多数问题可以通过分析SAML响应和SP日志来诊断。

调试工具

SAML跟踪工具如SAML Tracer浏览器插件可以捕获和解码SAML消息,帮助诊断问题。SP和IdP通常提供详细的日志记录功能,应适当启用日志级别以获取足够信息。对于复杂问题,可能需要网络抓包分析原始HTTP请求和响应。

厂商特定配置

不同IdP和SP产品(如Azure AD、Okta、ADFS、Shibboleth、Salesforce等)有各自的SAML配置界面和特性。实施时应参考具体产品的文档,了解其特有的配置选项和限制。许多云服务提供商还提供预配置的SAML应用模板,可以简化集成过程。

SAML配置是企业身份管理架构的关键组成部分。正确实施SAML单点登录可以显著提高用户体验和安全性,同时降低密码管理负担。通过理解SAML协议原理、遵循配置最佳实践并建立有效的监控机制,组织可以构建可靠的身份联合基础设施。随着SAML 2.0的广泛采用和持续改进,它仍然是企业SSO解决方案的首选标准之一。

常见问题解答

1. SAML和OAuth有什么区别?

SAML主要用于企业单点登录和身份联合,而OAuth专注于API访问授权。SAML使用XML格式的断言,OAuth使用JSON格式的令牌。SAML通常需要浏览器重定向,OAuth可以直接在应用间交换令牌。

2. 如何确保SAML通信的安全性?

应始终使用HTTPS传输SAML消息,启用消息签名和断言加密,配置严格的证书信任策略,实施适当的断言有效期限制,并定期轮换加密密钥和证书。

3. SAML配置中最常见的错误是什么?

最常见的错误包括证书不匹配、时间不同步、ACS URL配置错误、NameID格式不一致和属性映射不正确。这些问题通常会导致认证失败或属性传递缺失。

4. 如何测试SAML配置是否正常工作?

可以使用SAML测试工具模拟SP和IdP交互,或通过实际用户登录流程验证。检查SAML响应是否包含正确的属性和有效的签名,确认用户能够成功访问SP资源。