一、防火墙基础配置原理

防火墙作为网络安全的第一道防线,其核心功能是通过预定义的安全策略控制网络流量。硬件防火墙通常部署在网络边界,支持状态检测、深度包检测(DPI)和入侵防御(IPS)等高级功能。软件防火墙则侧重主机防护,提供应用程序控制与端口管理。现代下一代防火墙(NGFW)整合了威胁情报、SSL解密和沙箱检测,支持基于用户、应用和内容的智能过滤。

二、安全策略配置规范

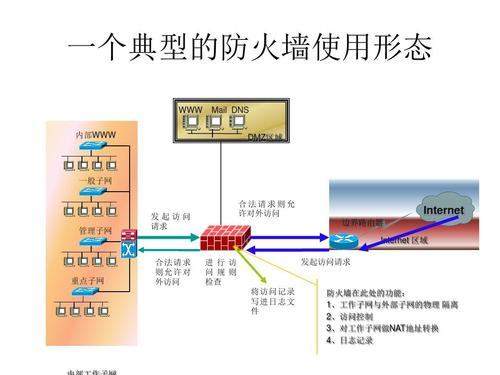

策略配置应遵循最小权限原则,采用白名单模式建立访问控制列表(ACL)。典型配置流程包括:1)定义网络区域安全等级(如DMZ、内网、外网);2)设置默认拒绝策略并记录违规日志;3)按业务需求建立特定放行规则,需包含源/目的IP、端口、协议、应用类型等元数据;4)启用防IP欺骗检查,配置连接数限制防止DDoS攻击。建议策略条目控制在200条以内,定期进行策略有效性审计。

三、高可用性架构设计

生产环境需部署HA双机热备方案,同步间隔建议设置为15秒。VRRP协议实现浮动IP自动切换,故障转移时间应小于3秒。流量分发可采用active/active模式提升吞吐量,需注意会话同步带来的性能损耗。云环境应配合安全组实现分布式防火墙,通过Terraform等工具实现策略即代码(Policy as Code),确保配置版本一致性。

四、安全防护功能配置

启用IPS模块时建议选择阻断模式,特征库更新频率保持每日同步。Web应用防火墙(WAF)需配置OWASP Top10防护规则,设置合理的误报排除名单。针对加密流量需部署SSL解密策略,采用ECDHE密钥交换算法保障性能。威胁情报联动功能建议对接Cisco Talos或AlienVault OTX,自动更新恶意IP黑名单。

五、运维监控与策略优化

部署Syslog集中收集日志,建议每台设备日志保存周期不少于90天。配置SNMP Trap实现实时告警,关键指标包括CPU利用率(阈值85%)、会话数(阈值50万)和策略命中率。每月生成流量分析报告,识别闲置策略(建议6个月无命中即停用)。利用机器学习算法分析日志模式,自动发现异常访问行为并生成防护规则。

企业防火墙的有效配置需要持续优化与动态调整。通过建立策略生命周期管理制度,结合自动化运维工具,可显著提升安全防护的响应速度与准确性。建议每季度进行渗透测试验证配置有效性,确保安全防护体系始终处于最佳状态。常见问题解答:

使用Nmap进行端口扫描测试,配合Wireshark抓包分析流量过滤情况,同时检查防火墙日志记录是否完整。

启用连接跟踪加速技术,优化策略顺序减少匹配时间,关闭非必要检测模块,升级ASIC硬件加速卡。

云防火墙支持弹性扩展、租户隔离和API驱动配置,但需要特别注意东西向流量防护和微服务间通信控制。

启用沙箱检测可疑文件,配置出站流量控制阻止数据外泄,结合EDR产品实现端点联动防护。

使用ELK堆栈进行日志聚合,建立流量基线模型,设置异常连接告警规则,重点关注策略拒绝日志中的重复模式。